Zoveel documenten, zoveel soorten controle. Maar wat betekenen al die termen en soorten controle nu eigenlijk? Wat mag u ervan verwachten en welke zijn voor u belangrijk?

Om te beginnen maken we onderscheid tussen controleren van de verkregen data, en het controleren van het document zelf.

Verkregen data

data die een ID-Reader verzamelt vanaf het document.

De data die de ID-Reader van een document leest kan op verschillende niveaus en manieren worden gecontroleerd. De meest voorkomende diepen we hier uit.

Het document zelf

de bron van de data; het ID-bewijs

Het aangeboden document is de bron van de verkregen data. Controle van het fysieke document betekent controle van de echtheidskenmerken. Bekijk de pagina over echtheidscontrole voor meer informatie.

Belangrijk om te weten: De controle van data verkregen door de ID-Reader, zegt niet altijd wat over de echtheid van de bron van die data (het aangeboden document).

Team ScanID

Geldigheidscontrole

Controle of het document verlopen is.

Bij geldigheidscontrole wordt de door de ID-Reader gelezen verloop datum van het document vergeleken met de huidige datum.

Dit kan bij een leeftijdscanner via een interne RTC en bij andere ID-Readers in combinatie met de software.

Na controle weet men:

- of het document al dan niet verlopen is op het moment van scannen.

MRZcontrole

Controle Van De Leesbare MRZ Op Het Document

De MRZ op het document bestaat uit 2 of 3 regels OCR tekst. Elke regel omvat een aantal elementen welke informatie bevatten over de houder of het document. Een deel van deze elementen, evenals de gehele MRZ, wordt gevolgd door een controle getal.

Deze controle getallen zijn een ‘checksum’ over de voorgaande data. Een gewogen rekenproef over de getallen die resulteert in een uitkomst. De ScanID software verifieert of de controle getallen overeenkomen met de rest van de data in de MRZ.

Na controle weet men:

- is de MRZ data correct gelezen vanaf het document.

- of is de MRZ data op het document mogelijk veranderd.

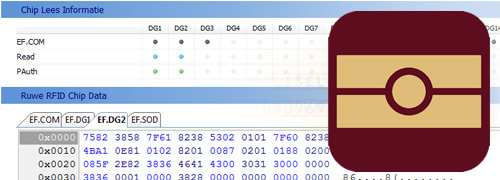

RFIDChipcontrole

Controle Van De Data Op De Chip In Het Document

Controle van de data op een RFID Chip kent verschillende niveaus:

Basic Access Control (BAC)

De ID-Reader maakt een tijdelijke encryptie sleutel van een deel van de MRZ informatie. Vervolgens spreken de ID-Reader en de chip, via een challenge / response een communicatie encryptie key af voor deze uitlees sessie.

Passieve Authenticatie (PA)

Op de chip is een lijst van hashes en een hash algoritme opgeslagen. Deze is ondertekend met een digitale handtekening. Voor elke datagroep kan de gewenste hash nagerekend worden en vergeleken met de op de chip aanwezige hash.

Actieve Authenticatie (AA)

Dit mechanisme maakt gebruik van een challenge-response protocol op basis van asymmetrische cryptografie. Tijdens de inspectie, gebruikt de chip zijn (onvoorspelbare) private sleutel om een willekeurig, door het controlesysteem gekozen, bitreeks te ondertekenen. Het inspectiesysteem verifieert de signatuur met de publieke sleutel die is gelezen uit de chip. De authenticiteit van de publieke sleutel wordt beschermd door de passieve authenticatie.

Na controle weet men:

- BAC – De originele MRZ data kon worden gebruikt om succesvol verbinding te maken met de chip een een encryptie sleutel voor communicatie af te spreken.

- PA – De integriteit van de data in de data groepen is gewaarborgd t.o.v. de in de chip opgeslagen hashes over die data. Let Op! dit beschermt niet tegen gekloonde vervalsingen waar zowel de datagroepen als de opgeslagen hashes beide op de juiste manier vervalst zijn.

- AA – De chip is niet gekloond, de verborgen private sleutel is bewezen correct door uitvoering van de geslaagde challenge response.